In einer Welt, in der Internetangriffe und Datenverluste zunehmen, sind Unternehmen ohne angemessenen IT-Schutz wehrlos. Die Folgen können verheerend sein und sogar zur Insolvenz führen. Daher ist es von großer Bedeutung, überzeugende IT-Sicherheitsmaßnahmen zu implementieren, um die Vertraulichkeit, Verfügbarkeit und Integrität von IT-Systemen und geschäftskritischen Daten zu gewährleisten.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet eine Reihe von Leitfäden und Standards an, die Unternehmen dabei unterstützen, ihre IT-Systeme zu schützen. Diese Richtlinien bieten eine klare Herangehensweise zur Stärkung der Sicherheit.

Unternehmen sollten sich mit den verschiedenen BSI-Leitfäden vertraut machen und diese in ihre IT-Sicherheitsstrategie integrieren. Hierbei geht es nicht nur um die Abwehr von Bedrohungen, sondern auch um die Entwicklung eines ganzheitlichen Sicherheitskonzepts.

Die unaufhaltsame Technologisierung hat die moderne Geschäftswelt in nie dagewesener Weise geprägt. Technologietrends wie Künstliche Intelligenz, das Internet der Dinge, Blockchain-Technologie und Big Data-Analysen haben bereits zahlreiche Aspekte des täglichen Lebens revolutioniert. Im Zentrum dieser Dynamik steht die IT-Landschaft, die entscheidend dazu beiträgt, dass Unternehmen effizienter und wettbewerbsfähiger arbeiten können. Sie bildet das Rückgrat für wirtschaftlichen Erfolg, tiefgreifende soziale Verbindungen und eine global vernetzte Welt. Dies macht sie zu einem grundlegenden Treiber für eine neue Ära der Innovation, Kreativität und Fortschrittlichkeit.

Bedrohung durch Internetkriminalität

Allerdings hat die zunehmende Technologisierung und die damit verbundene Abhängigkeit von IT-Landschaften auch eine negative Seite: die Bedrohung durch Internetkriminalität. Durch die niedrigen Kosten und die einfache Beschaffung von Schadsoftware haben böswillige Akteure heute leichteren Zugang zu schädlichen Programmen, was wiederum zu einer Zunahme von Angriffen führt. Tatsächlich sind drei Viertel der Malware-Kits (genau 76 Prozent) und 91 Prozent der Exploits für weniger als zehn US-Dollar verfügbar (Quelle: Forensic Pathway)

Um diesen Gefahren effektiv entgegenzutreten und Unternehmen bei der Umsetzung eines unternehmensweiten Informationssicherheitskonzeptes zu unterstützen, hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) das IT-Grundschutz-Kompendium und die BSI-Standards entwickelt.

Das IT-Grundschutz-Kompendium als Leitfaden

Das IT-Grundschutz-Kompendium bietet Unternehmen einen umfassenden Leitfaden für die Umsetzung von Sicherheitsmaßnahmen, um ihre IT-Systeme vor Cyberbedrohungen zu schützen. Die BSI-Standards dienen als Referenzrahmen für bewährte Praktiken im Bereich der Informationssicherheit und unterstützen Unternehmen dabei, robuste Sicherheitsrichtlinien und -verfahren zu entwickeln.

IT-Grundschutz: IT-Sicherheit leicht gemacht

Das IT-Grundschutz-Kompendium und die BSI-Standards sind grundlegende Bausteine des BSI-IT-Grundschutzes und bieten wertvolle Unterstützung für Unternehmen bei der Umsetzung einer umfassenden IT-Sicherheitsstrategie. Die sorgfältig entwickelten Standards und Richtlinien des Bundesamts für Sicherheit in der Informationstechnik (BSI) gewährleisten, dass Unternehmen auf höchstem Niveau agieren, um ihre IT-Infrastruktur, Prozesse und Informationen zu schützen.

Durch die Implementierung des IT-Grundschutzes können Unternehmen systematisch und nachhaltig gegen eine Vielzahl von Bedrohungen, darunter Internetangriffe, Datenlecks und Systemausfälle, gewappnet sein. Die Ausrichtung an dem IT-Grundschutz-Kompendium und den BSI-Standards ermöglicht es Unternehmen, von bewährten Praktiken und umfassenden Handlungsempfehlungen zu profitieren, die alle Aspekte der IT-Sicherheit abdecken.

IT-Grundschutz-Kompendium: Ein Überblick

Das IT-Grundschutz-Kompendium ist ein elementarer Leitfaden für Firmen, um wirkungsvolle IT-Sicherheitsmaßnahmen zu implementieren und die IT-Systeme zu schützen. Es enthält 111 Komponenten, welche in zehn thematische Schichten eingeteilt sind und sich in Prozess-Bausteine sowie System-Bausteine gliedern.

Indessen die Prozess-Bausteine sich mit Themen wie Informationssicherheitsmanagement, Notfallmanagement, Risikomanagement sowie Datenschutz beschäftigen, fokussieren sich die System-Bausteine auf spezielle technische Systeme, etwa Clients, Server, mobile Systeme, Netzwerke, Cloud Computing und industrielle Steuerungen. Jeder Baustein enthält eine umfangreiche Themenbeschreibung, die eine Analyse der Gefährdungslage sowie detaillierte Anforderungen inkludiert.

Das IT-Grundschutz-Kompendium wird jedes Jahr vom Bundesamt für Sicherheit in der Informationstechnik aktualisiert, um aktuelles Expertenwissen aus unterschiedlichen Bereichen zu berücksichtigen sowie auf dem aktuellsten Stand zu halten. Dank der modularen Struktur des Kompendiums können Firmen systematisch vorgehen, während sie wesentliche Bausteine nach einem Baukastenprinzip auswählen und an ihre notwendigen Erfordernisse anpassen.

Darüber hinaus fungiert das IT-Grundschutz-Kompendium als Fundament für das IT-Grundschutz-Zertifikat, eine von dem BSI vergebene Zertifizierung, welche die Einhaltung der IT-Grundschutz-Standards verifiziert und Firmen dabei hilft, die IT-Sicherheit auf ein angemessenes Level zu bringen.

BSI Standards im Überblick

Ergänzend zum IT-Grundschutz-Kompendium hat das Bundesamt für Sicherheit in der Informationstechnik eine umfassende Sammlung von BSI-Standards entwickelt. Diese Standards sind ein wertvolles Instrument, um Unternehmen bei der Implementierung von IT-Sicherheitsmaßnahmen zu unterstützen. Sie bieten detaillierte Leitlinien, Anforderungen und bewährte Praktiken, die speziell darauf ausgerichtet sind, eine klare und strukturierte Anleitung für die Umsetzung von IT-Sicherheitsmaßnahmen zu bieten.

Die BSI-Standards decken eine breite Palette von Themen ab und bieten umfassende Unterstützung in verschiedenen Bereichen der Informationssicherheit. Von der Netzwerksicherheit über die Sicherheit mobiler Systeme bis hin zu Datenschutz und Risikomanagement – diese Standards bieten Unternehmen klare Schritte und Empfehlungen, um sicherzustellen, dass ihre IT-Systeme optimal geschützt sind.

Zu den vier BSI-Standards, die Empfehlungen für verschiedene Aspekte der Informationssicherheit bieten, gehören:

- BSI-Standard 200-1: Informationssicherheitsmanagementsystem(e), knapp ISMS: Dieser Standard spezifiziert die grundsätzlichen Bedingungen für ein ISMS, welches die Vorab-Planung, Einführung, Überwachung und stetige Verbesserung der IT-Sicherheit in einer Organisation gewährleistet. Dadurch wird sichergestellt, dass IT-Sicherheitsmaßnahmen leistungsfähig und effizient verwaltet werden.

- BSI-Standard 200-2: IT-Grundschutz-Methodik: Der BSI-Standard 200-2 erläutert die Vorgehensweise, welche Unternehmen zur Umsetzung ihres ISMS nutzen können. Er schlägt drei verschiedene Theorien zur Umsetzung vor: Basis-, Standard- und Kern-Absicherung. Jeder dieser Ansätze bietet sowohl unterschiedliche Sicherheitsstufen als auch Anpassungsoptionen, um den spezifischen Bedürfnissen einer Organisation gerecht zu werden.

- BSI-Standard 200-3: Risikomanagement: Der BSI-Standard 200-3 befasst sich mit allen Arbeitsabläufen mit Gefährdungspotential bei der Einführung des IT-Grundschutzes. Dieser ist speziell für Organisationen geeignet, welche schon die IT-Grundschutz-Methodik (BSI-Standard 200-2) integriert haben und eine nachgelagerte Risikoanalyse durchführen möchten, um etwaige Schwachpunkte sowie Gefahren systematisch zu erkennen und zu evaluieren.

- BSI-Standard 200-4: Business Continuity Management: Der BSI-Standard 200-4 bietet eine praxisnahe Anweisung zur Etablierung sowie Einführung eines Business Continuity Management Systems (BCMS). Das BCMS garantiert die Instandhaltung kritischer Unternehmensprozesse im Falle von Not- sowie Schadenssituationen. Der Standard 200-4 befindet sich gegenwärtig noch in der Kommentierungsphase und wird den BSI-Standard 100-4 (Notfallmanagement) ersetzen, der aber bis zur Veröffentlichung der finalen Version weiterhin gültig bleibt.

BSI-Zertifizierung: Mit BSI-Zertifizierungen zum Spitzenreiter in IT-Sicherheit

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) zeichnet sich nicht nur durch die Entwicklung von IT-Sicherheitsstandards aus, sondern bietet auch angesehene BSI-Zertifizierungen an, darunter:

- Common Criteria (CC): Die Common Criteria sind internationale Standards für die Evaluation von Sicherheitsfunktionen in Informationstechnologie-Produkten und -Systemen. BSI-Zertifizierungen gemäß den Common Criteria bestätigen, dass ein Produkt oder System bestimmten Sicherheitsanforderungen entspricht.

- Technische Richtlinien (TR): Die BSI-Technischen Richtlinien sind detaillierte Dokumente, die spezifische Anforderungen und Empfehlungen für verschiedene Aspekte der Informationssicherheit festlegen. Die Zertifizierung nach diesen Richtlinien stellt sicher, dass Produkte oder Systeme bestimmte technische Sicherheitsanforderungen erfüllen.

- DIN-Norm 27001: Das BSI zertifiziert Managementsysteme nach der DIN-Norm 27001 für Informationssicherheit. Diese Zertifizierung bestätigt, dass Unternehmen effektive Informationssicherheitsmanagementsysteme implementiert haben, um ihre IT-Infrastruktur und Daten zu schützen.

Darüber hinaus können auch Einzelpersonen BSI-Zertifikate erhalten, etwa als Auditoren, IT-Sicherheitsprüfer oder IT-Grundschutz-Berater. Diese Zertifizierungen garantieren, dass diese Fachleute die erforderlichen Kenntnisse und Fähigkeiten im Bereich der Informationssicherheit besitzen und auf dem neuesten Stand der Best Practices und Standards sind.

Abgrenzung: IT-Grundschutz und KRITIS-Verordnung

Sowohl das IT-Grundschutz-Kompendium als auch die KRITIS-Verordnung sind Instrumente zur Aufsicht und Sicherung der Informationstechnik, jedoch mit unterschiedlichen Schwerpunkten und Verbindlichkeiten.

Das IT-Grundschutz-Kompendium wurde entwickelt, um Unternehmen, Behörden und Institutionen jeder Größe eine umfassende, aber freiwillige Methode zur Verbesserung der IT-Sicherheit zu bieten. Es ist nicht an bestimmte Branchen gebunden und dient als Leitfaden zur Implementierung von bewährten Praktiken und Sicherheitsmaßnahmen.

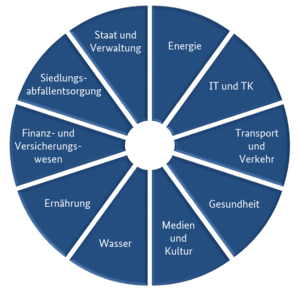

Die KRITIS-Verordnung hingegen richtet sich speziell an Betreiber Kritischer Infrastrukturen (KRITIS), die entscheidende Dienstleistungen für das Gemeinwohl erbringen, wie z. B. Energieversorgung, Wasserwirtschaft, Gesundheitswesen und Telekommunikation. Diese Betreiber sind verpflichtet, die Bedingungen der Verordnung umzusetzen, um schwerwiegende Auswirkungen auf das Allgemeinwohl zu verhindern. Die KRITIS-Verordnung legt spezifische Anforderungen an die IT-Sicherheit und das Risikomanagement für diese kritischen Infrastrukturen fest.

Das IT-Grundschutz-Kompendium kann für KRITIS-Betreiber dennoch als wertvoller Leitfaden dienen, um die Anforderungen der KRITIS-Verordnung zu erfüllen. Es bietet branchenspezifische Sicherheitsstandards und Empfehlungen zur Einführung eines angemessenen Informationssicherheitsmanagements. Auf diese Weise können KRITIS-Betreiber von den bewährten Praktiken und der umfassenden Expertise des IT-Grundschutz-Kompendiums profitieren, um die Sicherheit ihrer kritischen Infrastrukturen zu gewährleisten. Es zeigt, wie verschiedene Sicherheitsmaßnahmen auf die spezifischen Bedürfnisse und Risiken der kritischen Infrastrukturen zugeschnitten werden können.

Fazit: Mit BSI-Grundschutz-Kompendium und BSI-Standards sicher durch die Compliance-Prüfung!

Definition KRITIS

Kritische Infrastrukturen (KRITIS) sind Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.

Quelle: BSI – Allgemeine Informationen zu KRITIS (bund.de) // Zugriff: 18. September 2023

Quelle: BSI – Allgemeine Informationen zu KRITIS (bund.de) // Zugriff 18. September 2023

Um die Vorteile des IT-Grundschutzes und der BSI-Standards vollständig auszuschöpfen, sollten Unternehmen die folgenden Schritte befolgen:

- IT-Sicherheitslage analysieren: Beginnen Sie mit einer umfassenden Bestandsaufnahme Ihrer IT-Systeme, Anwendungen und Prozesse. Identifizieren Sie Schwachstellen und Bedrohungen, die Ihre IT-Infrastruktur gefährden könnten. Dies ist der Ausgangspunkt für Ihre Sicherheitsstrategie.

- Relevante Module und Standards auswählen: Wählen Sie die relevanten Module und Standards aus dem IT-Grundschutz-Kompendium und den BSI-Standards aus, die zu Ihrer Branche, Unternehmensgröße und Ihren spezifischen Anforderungen passen. Dies ermöglicht es Ihnen, gezielt die richtigen Sicherheitsmaßnahmen zu implementieren.

- Maßnahmen implementieren: Integrieren Sie die ausgewählten Sicherheitsmaßnahmen in Ihre internen Unternehmensprozesse und Richtlinien. Sensibilisieren Sie Ihre Mitarbeiter für das Thema IT-Sicherheit und schulen Sie sie entsprechend. Mitarbeiter sind oft die erste Verteidigungslinie gegen Cyberbedrohungen.

- Überprüfung und Anpassung: Führen Sie regelmäßige Kontrollen und Überprüfungen Ihrer Sicherheitsmaßnahmen durch. Passen Sie diese an neue Bedrohungen und Technologien an. Die IT-Sicherheitslandschaft verändert sich ständig, und Ihre Strategie sollte sich anpassen.

- Dokumentation und Zertifizierung: Dokumentieren Sie Ihre Sicherheitsmaßnahmen und -prozesse sorgfältig. Dies ist nicht nur für die Einhaltung der Standards wichtig, sondern auch für das Vertrauen Ihrer Firmenkunden, Partner und Behörden. Die Zertifizierung nach BSI-Standards zeigt, dass Sie die Sicherheit Ihrer IT-Systeme ernst nehmen und höchsten Standards entsprechen.

Gerne betreuen wir Sie bei der Umsetzung dieser Leitlinien!