AKTUELLE ARTIKEL

Sichern Sie die Daten Ihres Unternehmens: Die Bedeutung von Backup-Systemen

In der heutigen digitalisierten Geschäftswelt sind Daten das Herzstück eines jeden Unternehmens. Von Kundendaten über Finanzberichte bis hin zu internen Dokumenten - der Verlust dieser wertvollen...

Managed IT Services: IT-Sicherheit und Compliance leicht gemacht!

Höchste IT-Performance und Cyber-Sicherheit sind heute zentrale Erfolgsfaktoren für Unternehmen. Während multinationale Konzerne oft über die notwendigen monetären und personellen Ressourcen...

Die Bedeutung regelmäßiger Software-Updates für Ihre IT-Sicherheit

In der heutigen digitalen Welt, in der Cyberbedrohungen ständig zunehmen, ist die Sicherheit Ihrer IT-Systeme von entscheidender Bedeutung. Ein oft unterschätzter, aber wesentlicher Aspekt der...

WEITERE ARTIKEL UNSERES IT-BLOGS

iOS vs. Android: Ein Vergleich der Sicherheitsupdates & Support-Zeiträume

Mobile Betriebssysteme nähern sich immer weiter „klassischen“ Betriebssystemen an. Nicht nur aus diesem Grund ist daher sehr wichtig, auch mobile Betriebssysteme auf ihre Aktualität und...

Schutz vor Cyberangriffen – so geht es mit Endpoint-Security für KMU

Moderne Endpoint-Security-Lösungen wie EDR, Firewalls der nächsten Generation und künstlich-intelligenzbasierte Technologien können Ihre IT-Infrastruktur sichern. Doch mit welchen Strategien lassen...

Aktuelles: Umfrage des BSI: Vertrauensfaktor IT-Sicherheit

Zentrale Ergebnisse einer Verbraucherbefragung zum IT-Sicherheitskennzeichen aus 2024. Neben der Benutzerfreundlichkeit ist IT-Sicherheit in Deutschland eines der entscheidenden Kaufkriterien...

Zero-Trust für KMUs: Der Schlüssel zum Unternehmenserfolg in einer vernetzten Geschäftswelt

IT-Sicherheit ist zu einem kritischen Erfolgsfaktor für kleine und mittlere Unternehmen geworden. Die zunehmende Komplexität der IT-Umgebungen sowie die steigende Anzahl von Cyber-Angriffen...

Cybersecurity Basics: Wichtige Maßnahmen für Ihr Unternehmen

Im digitalen Zeitalter ist Cybersicherheit nicht mehr nur eine Option, sondern eine Notwendigkeit. Mittelständische Unternehmen sind oft besonders gefährdet, da sie zwar über wertvolle Daten...

Cloud-Übergangsstrategien für KMU: Eine Schritt-für-Schritt-Anleitung

Die digitale Transformation schreitet voran und Cloud Computing ist ein zentraler Bestandteil dieser Entwicklung. Dies verdeutlicht nicht zuletzt der KPMG Cloud-Monitor 2023, demzufolge bereits 97...

GoBD & E-Mail-Archivierung

Die allgemeine Archivierungspflicht nach den Grundsätzen ordnungsgemäßer Buchführung (GoB) kennt eigentlich jede Kauffrau oder jeder Kaufmann. Dass diese auch digital gelten, ist vielleicht nicht...

Passkey – bald die neue Norm beim Anmeldeprozess?

Bereits im Jahr 2012 wurde die sog. FIDO-Alliance erschaffen und dann im Jahr 2013 gegründet. Ziel war es einen neuen, lizenzfreien und schnellen Standard für die Authentifizierung im Web zu...

Grothe IT Service GmbH erreicht Sophos Gold Partner Status!

Wir, die Grothe IT Service GmbH sind stets bestrebt, unseren Kunden die besten und zuverlässigsten Lösungen für ihre IT-Sicherheitsbedürfnisse anzubieten. Deshalb freuen wir uns, unsere...

Hilfe für … Ihre E-Mail-Adresse wurde gehackt? So überprüfen Sie es.

In regelmäßigen Abständen hacken Cyberkriminelle Passwörter und E-Mail-Adressen, um an persönliche Daten sowie Kontaktdaten zu gelangen. Doch, wie finden Sie heraus, ob auch Sie von einer solchen...

Der neue KI-Assistent für Outlook, OneNote, Excel & mehr: Was kann Microsoft 365 Copilot?

Der Microsoft 365 Copilot ist da! In diesem Artikel nehmen wir das neue, moderne Tool unter die Lupe: Was ist der Copilot? Für welche Apps ist er geeignet? Wie kann das KI-Tool im Alltag helfen?...

Rückblick: ITleague Spring SUMMIT 2024 in #Bremen – Ein weiterer Meilenstein für Vernetzung und Innovation!

Der ITleague Spring SUMMIT 2024 in Bremen hat einmal mehr gezeigt, wie lebendig und zukunftsorientiert die IT-Branche ist. In einer von Inspiration und Kooperation geprägten Atmosphäre sind wir...

Ihr findet uns auf mIT Standard sicher! Was ist das?

Das Projekt "mIT Standard Sicher" des Bundesverbandes mittelständische Wirtschaft (BVMW e.V.) hat zum Ziel, kleine und mittlere Unternehmen (KMU) bei der Umsetzung von Sicherheitsstandards zu...

Hilfe für Microsoft Teams – 4 Tipps, die den Arbeitsalltag erleichtern

Microsoft Teams wird von Millionen von Menschen bei der Arbeit, im Privaten, bei der Organisation ihres Ehrenamtes und vielen weiteren Dingen täglich genutzt. Das spiegelt auch eine Erhebung von...

Und täglich grüßt … heute: EU-NIS-2, die Cybersicherheitsrichtlinie erklärt.

Die NIS2-Richtlinie, auch "Directive on measures for a high common level of cybersecurity across the Union" genannt, ist eine EU-Richtlinie, die ein hohes Niveau an Cybersicherheit in der gesamten...

Freude! Wir sind innovaphone Partner Advanced V14

Die Grothe IT Service GmbH und innovaphone setzen ihre Erfolgsgeschichte fort, denn wir haben die Rezertifizierung als innovaphone Partner Advanced V14 erfolgreich bestanden. Seit unserer...

Im Fokus: Die Rezertifizierung von Zugriffsrechten

Ein wichtiger Baustein von IT-Sicherheit und gleichzeitig gesetzliche Vorgabe ist die Administration von Zugriffsrechten. Eine sog. Rezertifizierung oder ein Audit von Berechtigungen stellt hierbei...

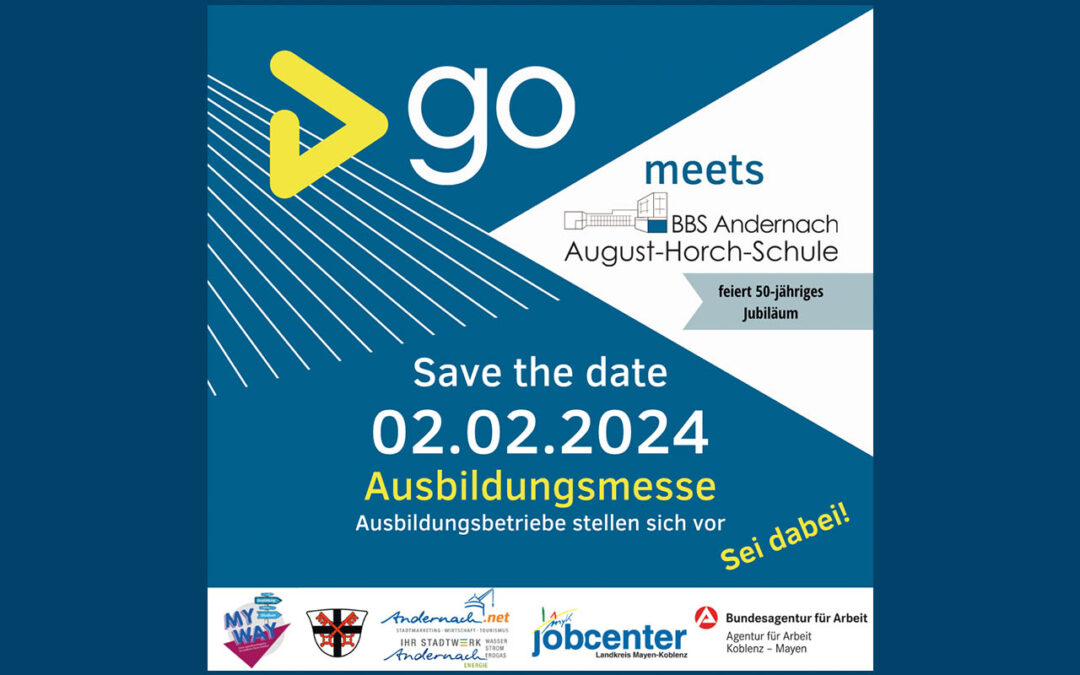

2.2.2024 – Ausbildungsmesse „Go meets BBS Andernach“

Die Zukunft beginnt jetzt! Wie wäre es mit einer tollen Ausbildung bei uns? Am 2. Februar 2024 öffnen sich die Tore der Ausbildungsmesse "Go meets BBS Andernach" und wir freuen uns mit dabei zu...

Europäische Cybersicherheitsstrategie – Kampf gegen Internetkriminalität

Viele Menschen haben beim Thema „Sicherheit in der IT“ das Gefühl überfordert zu sein und oftmals entsteht der Eindruck „es wird schon gut gehen“. Der jetzt vorliegende Blogbeitrag soll daher einen...

DMaaS: Effektive Datenspeicherung in der Cloud!

Die Datenverwaltung zählt zu den wesentlichsten Herausforderungen in der heutigen Unternehmenswelt. Daten müssen effektiv und geschützt abgespeichert, verarbeitet sowie genutzt werden, um...

Die Lösung für mobile Sicherheit und Produktivität: Microsoft Enterprise Mobility + Security (EMS)

In der heutigen Geschäftswelt ist die Mobilität von Mitarbeitern und die zunehmende Verbreitung von Cloud-Diensten zu einem integralen Bestandteil des Unternehmensalltags geworden (Vgl.unseren...

Scamming: Risiken und Schutzmaßnahmen

Das World Wide Web ist voller Garantieversprechungen, vermeintlichen Geschenken und Verführungen - von Lottogewinnen über Liebesbotschaften bis hin zu verlockenden Jobangeboten. Doch leider sind...

Microsoft Defender for Endpoint soll Angriffe von Menschen unterbinden

Microsoft hat angekündigt, dass Microsoft Defender for Endpoint, unterstützt von künstlicher Intelligenz (KI), in der Lage sein wird, menschengesteuerte Angriffe wie Ransomware-Attacken automatisch...

Microsoft SharePoint: kreative Zusammenarbeit

Microsoft SharePoint ist eine webbasierte Plattform, die Unternehmen dabei unterstützt, Inhalte zu organisieren, freizugeben und zu verwalten. Ursprünglich wurde SharePoint entwickelt, um die...

Microsoft Solutions Modern Work – heute: Microsoft Azure

In einer zunehmend digitalisierten Welt, in der Unternehmen nach effizienten und skalierbaren Lösungen für ihre IT-Infrastrukturen suchen, hat Microsoft Azure seinen Platz als einer der führenden...

BSI-Grundschutz-Kompendium und BSI-Standards

In einer Welt, in der Internetangriffe und Datenverluste zunehmen, sind Unternehmen ohne angemessenen IT-Schutz wehrlos. Die Folgen können verheerend sein und sogar zur Insolvenz führen. Daher ist...

Das Support-Ende für Windows Server 2012 rückt näher

Der Support für Windows Server 2012 und Windows Server 2012 R2 läuft am 10. Oktober 2023 aus. Dies bedeutet, dass dieses Betriebssystem keine Sicherheitsupdates, Aktualisierungen oder technischen...

Im Fokus: Hornetsecurity

Was ist Hornetsecurity? Hornetsecurity GmbH mit Sitz in Hannover ist ein renommiertes deutsches Unternehmen, das sich auf maßgeschneiderte IT-Sicherheitslösungen spezialisiert hat, insbesondere im...

IT-Netzwerke: IT-Netzwerktypen und Einsatzmöglichkeiten im Vergleich!

IT-Netzwerke sind omnipräsent und das Zentrum jeder IT-Infrastruktur. Jedoch sind nicht alle IT-Netzwerke vergleichbar: abhängig von Größe, Reichweite und Übertragungsart werden sie gewissen...

Eltern aufgepasst! Praxisnähe, Erfahrung und sicheres Gehalt für Ihre Kinder.

Ferienzeit ist Elternzeit. Zeit zur Erholung. Zeit zum Müßiggang. Aber auch Zeit, um einen Blick in die Zukunft zu wagen: Ihre Kinder stehen bald vor einem neuen Lebensabschnitt? Sie machen sich...

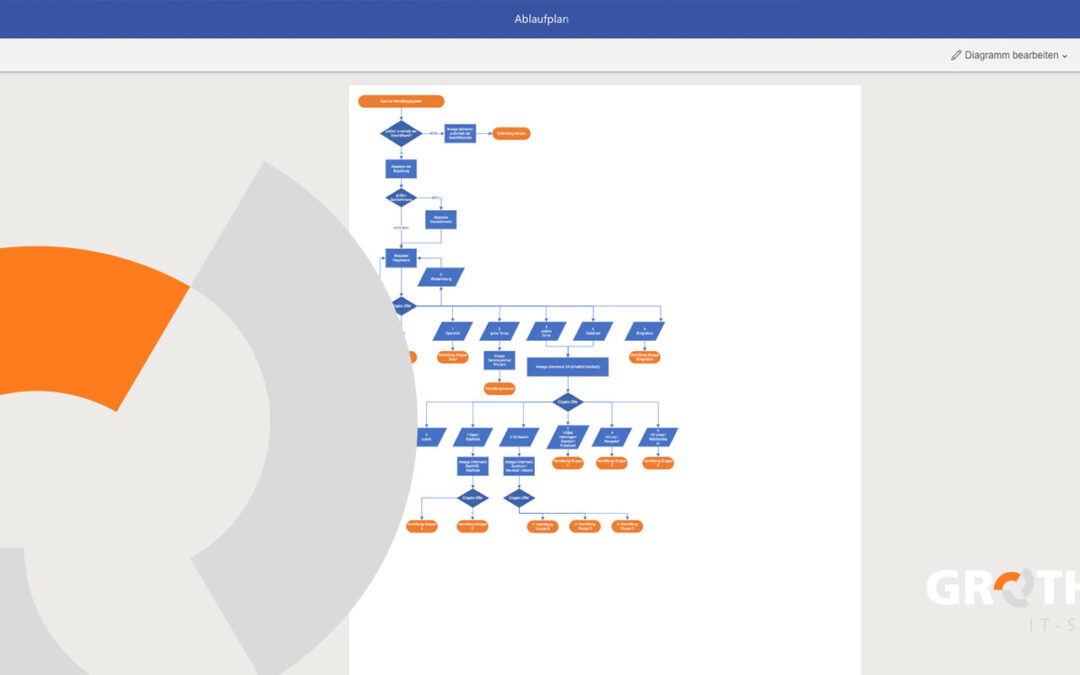

Seit 1992: Diagramme und Co. einfach erstellen mit Microsoft Visio

Grundsätzlich ist Microsoft Visio ist eine Visualisierungssoftware zur Erstellung von Diagrammen. Diese Software wird verwendet, um unterschiedliche Modelle von Diagrammen zu erstellen,...

Künstliche Intelligenz – Nutzen ohne Risiko?

Spätestens nach dem Start und dem Bekanntwerden von OpenAI bzw. deren Produkt ChatGPT ist Künstliche Intelligenz (KI) ins Bewusstsein vieler Menschen gebracht worden und das, obwohl viele Menschen...

Welche Produkte umfasst das Programm Microsoft Solutions – Modern Work?

Welche Produkte umfasst das Programm Microsoft Solutions - Modern Work? Hybrides Arbeiten, kollaboratives Arbeiten, flexible Arbeitsplätze, Cloud und Co. sind seit geraumer Zeit in aller...

Dunning-Kruger-Effekt: Wenn Selbstüberschätzung zum IT-Sicherheitsrisiko wird!

Die Bedrohungslage durch Internetangriffe ist so hoch wie nie. Ungeachtet dieser Tatsache sind bloß die wenigsten Unternehmen umfassend gegen äußere und innere Bedrohungen gerüstet. Ein in der Regel...

Die Grothe IT Service ist Lösungspartner für modernes Arbeiten

Als eines der ersten IT-Unternehmen aus der Region hat die Grothe IT Service nun den Microsoft Solutions Partnerstatus "Modern Work" erhalten. Diese Form des Partnerstatus ist Teil des Microsoft...